Ripensare

a come cambiarono i sistemi di difesa secoli

fa ci aiuta a capire il contesto delle

difese attuali. Un approccio senza tempo?

Ridurre la superficie di attacco, oggi come

allora. E un altro fattore che non cambia

mai – e condiziona sempre – è proprio il

budget

Ripensare

a come cambiarono i sistemi di difesa secoli

fa ci aiuta a capire il contesto delle

difese attuali. Un approccio senza tempo?

Ridurre la superficie di attacco, oggi come

allora. E un altro fattore che non cambia

mai – e condiziona sempre – è proprio il

budget

Di Domenico Raguseo

Difesa e attacco si sono rincorsi nei secoli

e le innovazioni tecnologiche hanno favorito

qualche volta gli uni e talvolta gli altri.

In verità spesso a doversi adattare è stata

la difesa. Infatti, una volta investito in

difesa, il difensore non ha alcun interesse

nell’adottare tecnologie che possano rendere

inefficaci gli investimenti. Chi attacca

invece ha tutto l’interesse ad inventare

qualcosa che metta in crisi la difesa o a

sfruttare eventuali vulnerabilità nella

difesa.

“Intelligenza artificiale, preziosa alleata

della cyber security: innovazioni e sfide da

affrontare”

Indice degli argomenti

Così cambiò la difesa nei castelli medievali

Tutto dipende da come ti attaccano

Dal Medioevo alla blockchain

Passano i secoli ma il budget è sempre un

problema

La ricerca di Exprivia

Ridurre la superficie di un attacco

Ottimizzare i costi

La sfida dell’Innovazione

Così cambiò la difesa nei castelli medievali

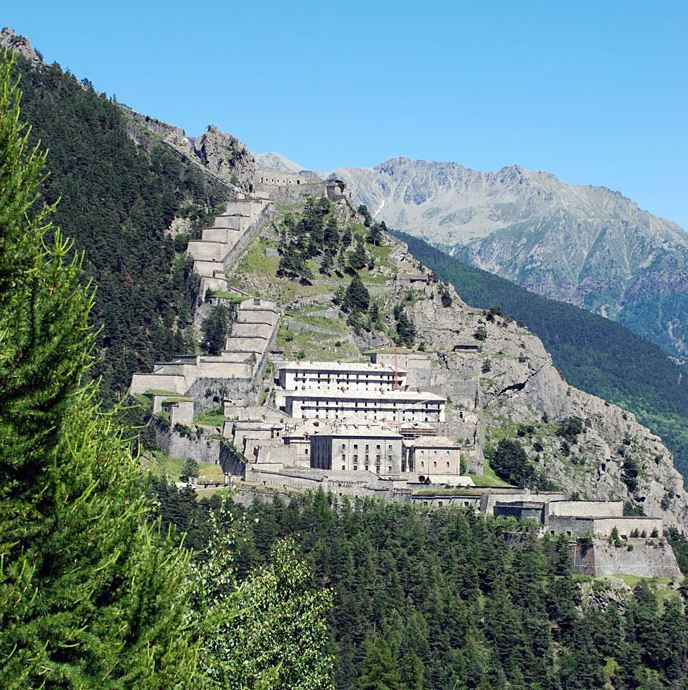

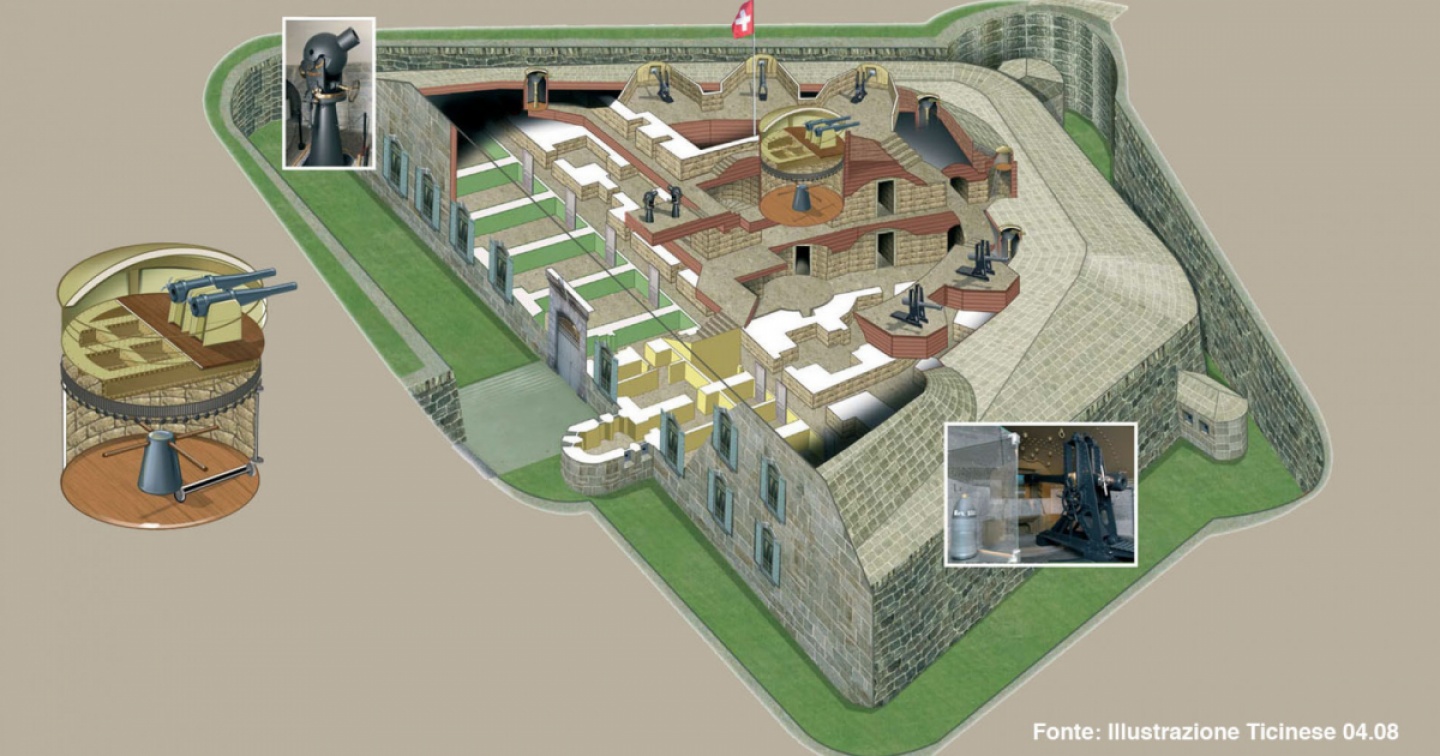

La storia delle fortificazioni è un

eccellente esempio signiferatore (da signum

fere, portare il segno). Le fortificazioni

nascono con l’obiettivo di massimizzare le

possibilità di chi si difende rispetto a chi

attacca.

Fino al XV secolo la loro efficacia si

misurava con l’altezza e solidità delle

mura. In assenza di aviazione e artiglieria,

l’unica vulnerabilità erano i portoni di

ingresso e le eventuali scale che gli

attaccanti avrebbero dovuto portare con sé.

Più alte erano le mura e maggiore era la

difficoltà per gli attaccanti avere il

sopravvento mentre chi si difendeva

dall’altro, poteva contare sulla efficacia

della forza di gravità per scaricare in

basso qualunque oggetto o liquido

contundente.

L’altezza e la solidità delle mura

dipendevano solo dal budget (costo) e

materiale a disposizione oltre che dalle

conoscenze ingegneristiche del tempo. È

stato sufficiente nel XV l’idea di

utilizzare la polvere da sparo in

artiglieria combinata con l’invenzione della

artiglieria portatile per scagliare grosse

pietre contro queste mura per rendere tutti

gli investimenti fatti in secoli di

costruzioni, inutili. Infatti, le

fortificazioni prima del XV secolo erano

costituite da muraglie perpendicolari al

suolo ed abbastanza sottili per ottimizzarne

i costi. L’altezza delle mura che era la

loro forza, diventa improvvisamente la

propria debolezza. Infatti, più le mura

erano alte e maggiormente erano esposte

all’artiglieria. Anche la loro forma piatta

poco si prestava ad assorbire la forza

inerziale dei proiettili lanciati dai

cannoni.

Tutto dipende da come ti attaccano

Nella seconda parte del XV secolo, la difesa

ha cominciato pertanto ad adattarsi

modificando le fortificazioni esistenti, ad

esempio abbassando le mura e pertanto

riducendo la superficie di attacco,

sostituendo torri quadrate con torri rotonde

e adottando diverse architetture più adatte

alle nuove necessità (innovazione al

servizio della difesa).

Una delle prime fortificazioni di nuova

generazione è il torrione quattrocentesco di

Bitonto, situato lungo l’antica cinta

muraria della città di Bitonto. Il secondo

piano ricorda molto quello di Castel del

Monte che sorge a pochi chilometri di

distanza a nord sempre in Puglia. Mi

piacerebbe pensare che la forma ottagonale

del Castel Del Monte fosse dovuta non tanto

al fatto che Federico II aveva una

predilezione particolare al numero otto ma

al fatto che Federico II si fosse posto il

problema dell’avvento della polvere da sparo

creando un castello che avesse torri non

circolari ma neanche quadrate. Questo

renderebbe Federico II non solo un astrologo

ma anche un futurista, in quanto il castello

è stato costruito tra il 1200 e il 1300, e

quindi qualche anno prima dell’utilizzo in

battaglia della polvere da sparo.

In verità, malgrado la forma e la solidità

del castello, non è nota la ragione per cui

sia stato costruito e questo lascia un alone

di mistero e a me la possibilità di credere

all’improbabile.

Curioso che in 50 km in Puglia è possibile

ammirare tre stili diversi di castello che

vanno da quello Svevo di Bari che è stato

costruito nel 1100 ed ha una forma

“abbastanza” quadrata anche se già con

qualche sguardo al futuro, al Torrione di

Bitonto costruito nel 1400 passando per il

Castel Del Monte con la sua forma ottagonale

costruito nel 1200.

“Infrastrutture critiche, l’approccio dei

CISO alla resilienza”

Dal

Medioevo alla blockchain

Dal

Medioevo alla blockchain

Passano migliaia di anni, non si parla più

di polvere da sparo ma di intelligenza

artificiale, blockchain, quantum computing,

cloud, quindi non si parla più di

fortificazioni ma di controlli di sicurezza,

e la logica rimane la stessa.

Chi attacca può decidere se usare

l’innovazione o meno, chi si difende non ha

scelta, deve adattarsi per non soccombere.

Se la superficie di attacco è molto vasta ed

è indifendibile, la superficie dell’attacco

va ridotta.

Passano i secoli ma il budget è sempre un

problema

I

costi erano un problema nel medioevo per chi

investiva in difesa e rappresentavano spesso

il limite architettonico delle

fortificazioni, ma anche oggi rappresentano

un vincolo per chi si preoccupa di costruire

difese digitali. Questo viene amplificato

nella civiltà digitale dalla sproporzione

tra chi attacca e chi difende e rende

investimenti nella difesa spesso troppo

volatili e senza un ritorno di investimento

sicuro. Chi attacca, infatti, decide quando

attaccare, mentre chi difende subisce

l’attacco. Chi attacca è specializzato,

mentre chi si difende in genere ha altre

priorità. Chi si difende rispetta le regole

(privacy e riservatezza, limitazioni nelle

capacità di risposta) chi attacca agisce

spesso nella sfera della illegalità. Infine,

attaccanti e difensori si sfidano su un

terreno chiamato Internet, che non è nato

per essere sicuro, dove la sicurezza di

Internet comincia dalla gestione degli

indirizzi IP, passa attraverso la sicurezza

dei DNS per arrivare alla sicurezza di tutti

i servizi che vengono utilizzati e si

conclude alla sicurezza dei dispositivi IoT.

Attacchi come Mirai, infatti, ci insegnano

che la insicurezza di una telecamera di

videosorveglianza può implicare la

insicurezza di un DNS e di tutti i servizi

ad esso collegati. Essendo il budget

limitato, diventa pertanto importante ed

imprescindibile conoscere le armi che il

nemico utilizza e come queste armi vengono

utilizzate. Spendere dei soldi per costruire

castelli rotondi se l’attaccante non ha la

polvere da sparo è inutile, così come è

inutile costruire delle mura alte se

l’attaccante ha la polvere da sparo.

È

importante conoscere anche le abitudini e

queste possono variare da territorio a

territorio. Certo con Internet questo è meno

importante che nel medioevo, in quanto un

click in Europa potrebbe avere la

conseguenza di un incidente in America, ma

anche nell’ecosistema digitale ci sono

motivazioni e abitudine che hanno

peculiarità regionale (ad esempio, collegate

alla velocità della trasformazione

digitale).

La ricerca di Exprivia

Osservando i dati forniti dai ricercatori di

Exprivia, notiamo che se non ci fossero

banche ed assicurazioni, probabilmente non

si parlerebbe di cyber security e questo è

un fenomeno che interessa tre nazioni

differenti, Italia, Spagna e Brasile.

Ovviamente senza banche ed assicurazioni si

tornerebbe probabilmente al medioevo, ma non

si parlerebbe di cyber security. Questo

comunque non è un particolare irrilevante in

quanto l’informatica, o generalmente la

scienza dei computer è sempre stata trainata

dal mondo della difesa per poi estendersi in

altre industrie (si pensi ad esempio a

Touring, Fortran ..) . Invece per quanto

riguarda la cyber security, da Zeus a

Citadel a trainare è il mondo della finanza.

Insomma, parliamo di guerre digitali, di

tanti scenari apocalittici che sicuramente

hanno una propria rilevanza ed importanza ma

alla fine, sono statisticamente meno

rilevanti se si guarda lo scenario

complessivo.

Altro elemento comune ai tre territori

osservati è l’aumento pressoché costante del

numero di incidenti così come la riduzione

della forbice tra numero di incidenti ed

attacchi con un andamento sinottico che vede

la Spagna in “ritardo” rispetto all’Italia

di sei mesi. Per quanto riguarda le

violazioni della privacy, lasciando il

Brasile che è soggetto a regolamentazioni

differenti, notiamo un maggior numero di

segnalazioni in Spagna nel periodo

osservato. Infine, la tecnica di attacco più

utilizzata su tutti i territori è il

phishing. Questo dovrebbe suggerire che la

fortificazione più importante da costruire è

quello della consapevolezza del navigante

digitale, che non richiede investimenti in

sofisticate tecnologie ma non per questo è

meno complessa da ergere.

Ridurre la superficie di un attacco

Se nel medioevo la superficie era

rappresentata dalle mura e ridurla è stato

relativamente semplice, nell’ecosistema

digitale la superficie si è allargata

velocemente a causa della trasformazione

digitale. Ridurla accorciando le mura non è

altrettanto semplice. La cosa più efficace è

osservare il proteggere i punti di accesso

più comuni che sono rappresentati dalle

identità, proteggere i dispositivi mobili ed

IoT e per proteggerli vanno conosciuti

(gestione degli asset). Infatti, dopo il

phishing, gli attacchi hanno spesso successo

sfruttando vulnerabilità conosciute (ultima

famosa la ESXiArgs). Infine, se la superfice

d’attacco maggiore è la consapevolezza

dell’individuo, non si può prescindere

dall’investire in consapevolezza.

Ottimizzare i costi

Ottimizzare i costi vuol dire fare analisi

del rischio e non prescindere dalla

conoscenza del nemico (threat intelligence)

ma anche utilizzare modelli di delivery

flessibili non solo per tecnologie (SOC

condivisi) ma anche per competenze (CISO,

DPO) . Questo è particolarmente importante

per le PMI. Infatti, costi e competenze se

giustificabili per grandi aziende, diventano

difficilmente gestibili per piccole realtà

che invece sono la dorsale della nostra

economia.

La sfida dell’Innovazione

Innovare è imprescindibile non solo per

evitare di dover combattere con armi non

adeguate alla violenza dell’attacco ma anche

per trovare quelle soluzioni che servono a

liberare risorse pregiate per avere maggiore

focalizzazione su attività critiche.

Dall’utilizzo dell’intelligenza artificiale

alla blockchain, una delle aree dove

maggiore l’innovazione ha favorito la difesa

è quella della automazione. L’allargamento

della superfice di attacco ha infatti reso

indispensabile aumentare l’esecuzione di

controlli di sicurezza (da VAPT ad analisi

di IoC) e non si tratta solo di ottimizzare

i costi ma anche l’automazione (ad esempio,

usando AI) è imprescindibile in quanto le

risorse nella difesa sono comunque limitate

per natura.

Teatro,

musica, circo e spettacoli per famiglie

oltre ad una mostra fotografica e visite

guidate

Teatro,

musica, circo e spettacoli per famiglie

oltre ad una mostra fotografica e visite

guidate